2013年6月,织梦DedeCMS的/plus/download.php文件被曝光存在高危变量覆盖漏洞,导致使用了DedeCMS的网站能够很轻易地被黑客被种植Webshell(注:Webshell是一种网站后门程序,可用来控制服务器)。 /plus/90sec.php #来自于90sec安全小组。 /plus/e7xue.php #来自于缘分技术论坛 /plus/sfmb.php #未知?本文即追踪此后门。 经过知道创宇加速乐安全研究人员分析发现这些黑客攻击来自于全国各地以及国外的僵尸网络IP,源头较为复杂。在经过一段时间的追踪后,2014年7月,加速乐成功定位到一个利用该漏洞实施大规模攻击的黑客团伙(即后文提到的sfmb)。 据了解自从漏洞被曝光后,加速乐每天都要拦截针对该漏洞的扫描几十万次,每天有上万个网站受到扫描,截止今年7月份,针对该漏洞的攻击一直毫不减退。由于该漏洞而被黑客成功攻击的网站不计其数,仅去年年底,加速乐就接到超过3600个左右网站因此被黑客入侵而寻求加速乐保护的案例。 结合安全联盟站长平台的漏洞检测数据显示,凡是使用过DedeCMS的网站,有60%以上的都被成功攻击,而这些网站在使用加速乐进行保护后,加速乐平台通过拦截、定位对这一黑客攻击行为进行了慎密梳理。

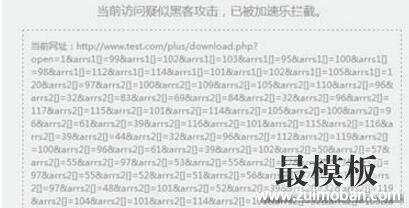

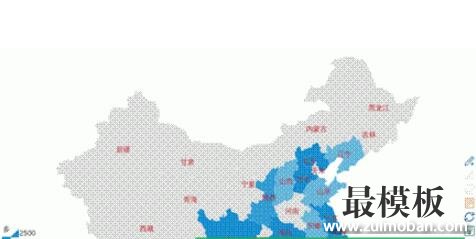

加速乐拦截这一攻击的样例 据知道创宇加速乐安全专家介绍在加速乐整个严密的分析过程中,发现了/plus/sfmb.php这个Webshell非常特殊,涉及的漏洞都是利用代码、后门经过高度定制形成的。加速乐安全团队经过追踪发现该黑客攻击有如下特征: 1. 攻击源头涉及数百个IP地址,覆盖全国各地,其中福建、浙江、广东、湖南、江西、江苏等地的僵尸IP最多,从攻击覆盖地图上可以看出,黑客大多选择的是较发达省市,利于掩盖身份;

蓝色部分为主要攻击来源 2. 根据加速乐安全研究团队分析及在部分网站管理员的配合下发现“sfmb”这个字符串频繁出现在Webshell路径以及Webshell密码中,加速乐安全专家初步猜测这可能和黑客的ID有一定关系,于是继续对这字符串进行深入分析。 a. 通过百度搜索,找到一些含有“sfmb”字符,被挂了黑链的网站:

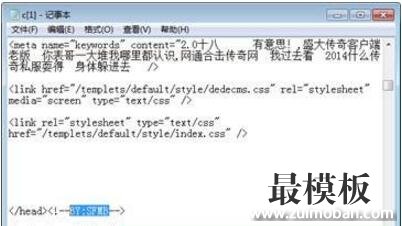

b. 被插入的代码中有一段HTML注释代码“”,“sfmb”是黑客ID或者组织代号基本可以确定。

c. 随后加速乐安全专家在知名威客网站“猪八戒“上找到此ID的资料,根据其在猪八戒上的悬赏记录来看,涉及到花钱买DedeCMS 0day、定制“中国菜刀”类似工具(一种网站后门)、批量操作DedeCMS网站等等。到这里,已可以确认基本确定攻击的源头就是此人了,其已发展到重金请人的团伙作案阶段。

百度收录显示该ID重金请人制作黑客工具

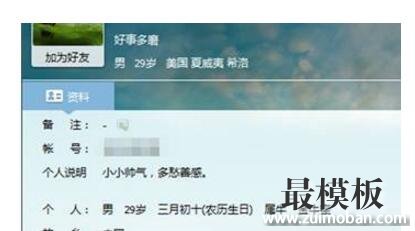

浏览网站时,该黑客已经修改了id为hkesg d. 在确定DedeCMS 0day僵尸整套完整的程序是他花钱请人做的以后,通过猪八戒的交易记录,发现其在求助信息中留有个人QQ,找到他的QQ后,一切谜底都解开了。其标识的所在地为国外,或许为虚拟信息,也有可能确实身在国外。

还有另一个QQ

通过对此次黑客攻击的追踪发现,黑客攻击已从单兵作战发展到了重金雇佣他人协助作案发展成了团伙作案,批量入侵的地下黑产模式。 |

从DedeCms被大量入侵揭密sfmb黑客团伙

时间:2018-03-01 13:30来源:未知 作者:好模板编辑 点击:次

2013年6月,织梦DedeCMS的/plus/download.php文件被曝光存在高危变量覆盖漏洞,导致使用了DedeCMS的网站能够很轻易地被黑客被种植Webshell(注:Webshell是一种网站后门程序,可用来控制服务器

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 热点内容

-

- 织梦系统获取广告代码标签

dedecms织梦myad标签是一个调用织梦自定义广告内容的标签。通过...

- Dedecms文章来源或者作者没内容时为

织梦dedecms后台在发布文章的时候可以让管理员填写文章来源或者...

- dedecms隐藏畅言浮动评论框

现在一个织梦dedecms站用了搜狐畅言,但是畅言模块默认是底部浮...

- DEDECMS织梦gbk网站转换成utf网站方法

在用织梦dedecms建站时,很多时候都是针对国内市场,所以用的都...

- dedecms在静态页面上调用短消息情况

在织梦dedecms模板会员中心的顶部有一个短信息的链接,如果有了...

- 织梦系统获取广告代码标签

- 随机模板

-

-

ecshop仿趣玩2012最新版

人气:720

ecshop仿趣玩2012最新版

人气:720

-

ecshop免费服装商城网店模

人气:3874

ecshop免费服装商城网店模

人气:3874

-

仿2011麦包包shopex模板

人气:810

仿2011麦包包shopex模板

人气:810

-

shopex名仕模板

人气:362

shopex名仕模板

人气:362

-

Super Duper高端女装商城Ma

人气:237

Super Duper高端女装商城Ma

人气:237

-

Tiffany模板ecshop模板

人气:939

Tiffany模板ecshop模板

人气:939

-