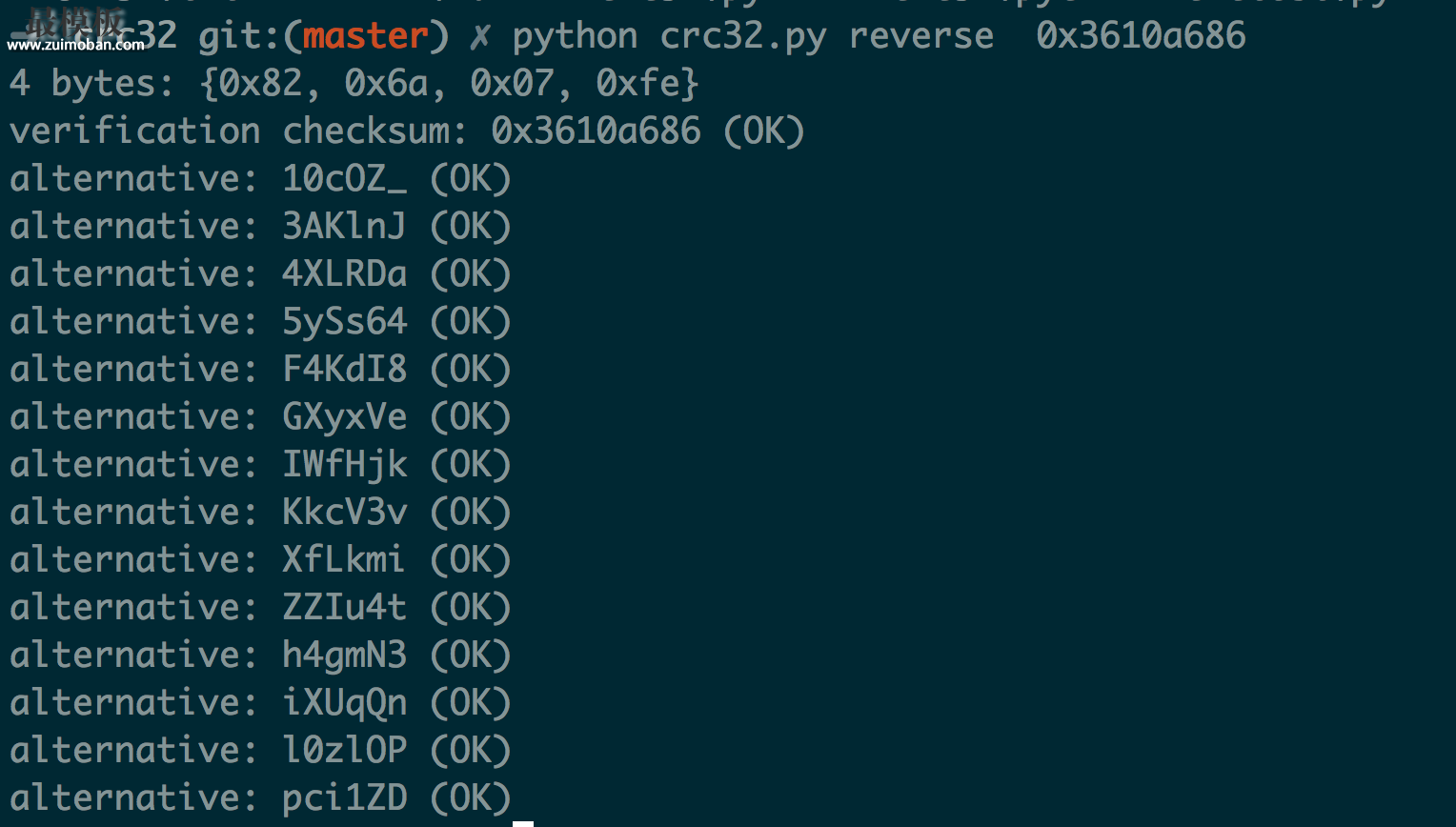

CRC32算法概述CRC全称Cyclic Redundancy Check,又叫循环冗余校验。CRC32跟md5,sha1一样都是哈希算法的一种。crc32的优势是速度快,它被设计的目的是用来检测数据在网络传输过程中可能出现的随机错误。它跟md5和sha1有本质的区别就是它不是一种加密hash算法或者叫not cryptographically secure或者not cryptographic hashing。加密哈希算法的特征比如空间极大,碰撞概率极低,对于给定的哈希值难以找到另一个哈希值相同的字符串等crc32都不具备。 CRC32算法原理前面说到crc32的一些特性,这个要从crc32的原理开始分析。crc32的数学原理看起来还是有点复杂的,我也理解不透彻。简单一点理解就是把需要进行校验的数据选定一个除数进行一次除法运算,称为模2除法,跟通常二进制除法规则不同,得到的余数作为循环冗余码。数据接收端接收到数据之后进行同样的运算,即可判断数据在传输过程中是否出现了变化。当然具体的计算方式会复杂的多。这里说的不当的地方或者有更好的表达方式欢迎讨论。 CRC32算法碰撞和破解crc32碰撞的概率非常高,根据一些测试结果CRC32算法冲突概率测试和分析,对于随机数据的碰撞概率测试1820W数据,冲突数量是38638个。根据crc32的算法可以直接逆向找到相同crc32的字符串。脚本地址

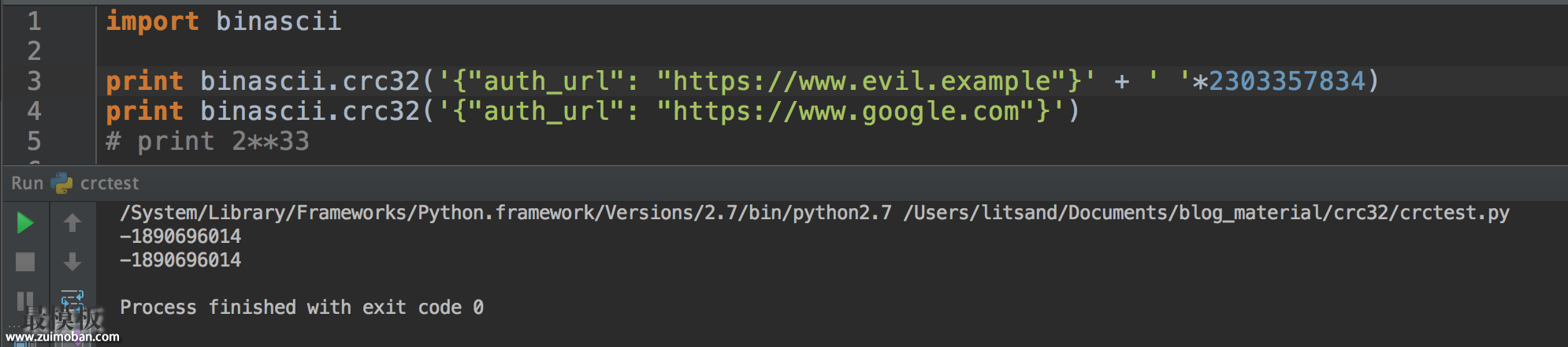

对于给定的字符串进行padding暴力破解在短时间内是一定可以获得相同crc32结果的。测试脚本:crc-collision

import binascii

print binascii.crc32('{"auth_url": "https://www.evil.example"}' + ' '*2303357834)

print binascii.crc32('{"auth_url": "https://www.google.com"}')

CRC32算法的使用场景CRC32的设计初衷是用来检测底层网络传输数据时由于网络问题导致的数据出错。所以多用在底层网络设备中。应用层也有一些使用场景。但是不能用来做加密hash即sha256函数做的事情,比如用来做签名。crc32是无法保证数据完整性的。它只能用来检测异常不能用来对抗恶意的行为。最近在对一个认证系统做审计的时候发现使用了crc32做数据签名。所以有了对crc32碰撞的测试。 (责任编辑:好模板) |

CRC32算法碰撞测试

时间:2016-01-17 22:48来源:未知 作者:好模板 点击:次

CRC32算法概述 CRC全称Cyclic Redundancy Check,又叫循环冗余校验。CRC32跟md5,sha1一样都是哈希算法的一种。crc32的优势是速度快,它被设计的目的是用来检测数据在网络传输过程中可能出现的

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 上一篇:优化你的执行队列-组合模式

- 下一篇:Proxy、SSH 和 VPN 的区别

- 热点内容

-

- 网站502与504错误分析

不管你是做运维还是做开发,哪怕你是游客,时不时会遇到502...

- 谈使用社会化评论工具“多说”的

采用多说等社会化评论工具,装在网站,的确是方便了许多,最...

- 怎么查看80端口占用情况? 如何查看

有朋友问到,我本地phpnow,想使用80端口,但是每次都提示端口...

- linux的gunzip和unzip解压文件到指定的

Linux 常用的压缩命令有 gzip 和 zip,两种压缩包的结尾不同:zi...

- 什么情况下必须重装服务器操作系

此文提供给经常维护服务器的朋友参考,好模板推荐! 当您出现...

- 网站502与504错误分析

- 随机模板

-

-

ecshop免费模板之仿时尚起

人气:4616

ecshop免费模板之仿时尚起

人气:4616

-

ecshop仿爱之谷成人用品商

人气:1491

ecshop仿爱之谷成人用品商

人气:1491

-

zencart仿focalprice外贸英文

人气:4029

zencart仿focalprice外贸英文

人气:4029

-

ecshop仿凡客免费模板带安

人气:5647

ecshop仿凡客免费模板带安

人气:5647

-

ecshop食品保健模板蜂百得

人气:575

ecshop食品保健模板蜂百得

人气:575

-

网络公司整站全静态生成

人气:635

网络公司整站全静态生成

人气:635

-