Monarx Security 是一项 PHP 恶意软件保护服务,用于帮助网络托管服务提供商保护客户的网站和应用程序,尤其是抵御网络shell攻击。用户可以从 cPanel 界面免费监控 Monarx 活动。

Monarx 安全是什么?

Monarx是一种独特的下一代网络防火墙 (NGFW)。它更多地关注 PHP 代码的行为,而不仅仅是它的外观或签名,这两者都可以被混淆(例如多态病毒)。这减少了文件被错误地标记为恶意的可能性,这可能导致干净的网站出现问题,并减少检测零日漏洞所需的时间。

以下是实际过程的工作方式。

- Monarx 代理安装在我们的共享托管服务器上。代理由两个模块组成。保护跟踪和阻止 Web Shell 有效负载的执行。Hunter 每周都会对受损的源二进制文件和 Web Shell 进行全面扫描和实时扫描。

- Monarx 代理下载与 Web 应用程序和内容管理系统 (CMS) 相关的安全规则。

- 任何被 Monarx 代理标记为恶意的文件都会根据安全规则自动处理并发送到 Monarx 云进行进一步分析,从而减轻服务器资源需求。

- 基于 PHP 的 web shells/后门程序被阻止执行,他们称之为“利用后有效负载预防”的技术。

- 我们的系统管理员能够使用 Monarx API 在所有共享主机帐户中提供更强大的安全信息和事件管理 (SIEM),从而更好地检测代码注入和类似攻击。

如您所见,这种软件即服务 (SaaS) 在后台执行了很多其他 Web 应用程序防火墙 (WAF) 所不常见的工作。最好的部分是:您可以在 cPanel 中检查 Monarx 活动,但无需配置任何内容。只要知道它就在那里。

什么是 Web Shell?

Web shell 只是一种恶意软件,用于在未经授权的情况下远程访问系统。Web shell 是一个主要威胁,因为它们很难被检测到,同时允许黑客管理员访问为所欲为:

- 网站篡改攻击

- 分布式拒绝服务 (DDoS) 攻击

- 权限升级以访问受限服务

- 授权的 root 用户可以做的任何其他事情

共有三种类型的 Web Shell。

绑定Shell:受害者的系统被感染以侦听特定端口(标准后门)。

反向Shell(connect-back shell):系统被感染以主动寻求与网络攻击者的本地机器或命令和控制(C2)系统的连接。

双反向Shell:目标机器使用单独端口进行输入和输出的保留Shell。

攻击者为实现这一目标而采取的典型步骤:

- 利用漏洞将 Web shell(有效负载)上传到目标机器。

- 将 Web shell 移动到更易于访问的公共目录。

- 访问 web shell 以上传或修改文件。

总之,阻止 web shell 执行可以降低您的网站被操纵以进行加密挖掘、垃圾邮件和其他恶意目的的可能性。

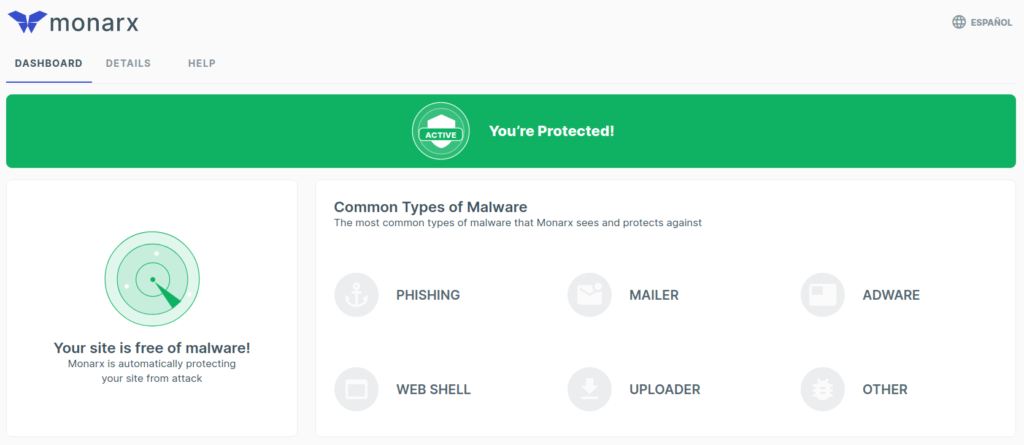

如何访问 Monarx cPanel 插件

监控 Monarx 安全事件不需要复杂的步骤:

- 登录到 cPanel主机面板。

- 在“安全”下选择“Monarx 安全”。

- 如果您看到以下消息,只需刷新 ( F5) 页面:“Monarx 仍在尝试配置您的帐户。请刷新页面。如果问题仍然存在,请稍后再回来查看。”

Monarx 仪表板将声明“您受到保护”和“您的网站没有恶意软件!” (如果没有,请联系实时支持)。右侧是 Monarx 自动对抗的恶意软件类型列表:

- 上传者访问您的服务器

- 支持高级持续威胁 (APT) 的 Web 外壳

- 网络钓&鱼和域名抢注站点注入您的服务器

- 用于欺&骗您的电子邮件帐户的邮件应用程序

- 嵌入您网站的广告软件脚本

- 其他可以感染访问您网站的用户的恶意软件

选择“详细信息”选项卡以查看 cPanel 服务器上标记为可疑的文件。

- 发现日期和时间

- 绝对文件路径

- 分类(恶意或受损/感染)

- 文件状态(隔离、阻止执行、清除恶意软件或记录以采取进一步行动)

- 类型

目前有一个面向最终用户的交互功能。如果您在任何时候发现 Monarx 错误地将受损文件标记为干净,您可以提交该文件以供进一步审查。只需登录到 cPanel 终端或 SSH,然后运行以下命令(将“文件名”替换为实际文件):

monarx-sample-upload 文件名

Monarx 软件捕获与检测到的恶意软件相关的更多信息以供将来参考,包括:

- 文件 SHA-256 校验和或更强

- IP 地址和原产国

- 受影响的网络应用程序(例如 CMS 插件和主题)

“帮助”部分包括有关 Monarx cPanel 界面和一般恶意软件的其他信息。